Come hackerare un telefono: tecniche e metodi comuni utilizzati dagli hacker

L'hacking telefonico è il processo di accesso a un telefono senza la conoscenza o il consenso dell'utente. In questo modo, gli hacker possono rubare le tue informazioni e accedere a tutti i tuoi account, siano essi social media o bancari. Quando il tuo dispositivo viene compromesso, ogni aspetto del tuo mondo digitale può essere controllato e ogni angolo del tuo telefono può essere accessibile.

Mentre gli hacker possono vedere il tuo schermo, in realtà non hanno bisogno di vedere nulla, perché sapranno dove si trova ogni cosa. Sanno dove sono salvate le tue foto, dove sono archiviate le tue password e dove sono registrati tutti i file sensibili.

L'hacking di un telefono cellulare comporta metodi come malware, phishing o sfruttamento di falle di sicurezza. Una volta ottenuto l'accesso, gli hacker possono eseguire azioni diffuse, tra cui il furto di dati personali, il controllo del dispositivo e la compromissione della privacy dell'utente.

Di seguito sono riportati i modi in cui gli hacker utilizzano

Reti Wi-Fi pubbliche

Reti Wi-Fi pubbliche Gli utenti possono connettersi alle reti pubbliche senza alcuna password. Tuttavia, gli hacker possono sfruttare queste reti gratuite impostando falsi hotspot e utilizzando strumenti di packet sniffing. Ciò consente loro di spiare l'attività del telefono e rubare informazioni sensibili come password e dettagli della carta di credito. Il malware può anche essere installato sui dispositivi per ottenere accesso e controllo non autorizzati.

Vulnerabilità Bluetooth (Bluesnarfing)

Il Bluesnarfing è un attacco informatico in cui i criminali informatici possono hackerare un cellulare tramite Bluetooth. Gli hacker sfruttano connessioni Bluetooth deboli o non protette per rubare dati sensibili, come contatti, messaggi e file. Il Bluesnarfing si verifica quando l'utente attiva il Bluetooth e lo rende rilevabile con qualsiasi dispositivo nel raggio d'azione. Un hacker può associarlo al telefono, il che rende questo metodo una forma discreta e pericolosa di furto di dati

Phishing tramite SMS

Il phishing SMS, o "smishing", è un tipo di attività informatica in cui gli hacker inviano falsi messaggi di testo che fingono di provenire da organizzazioni affidabili. Questi messaggi contengono link o richieste di informazioni sensibili, come password e dati personali. Un utente può cliccare sui link e fornire informazioni, pensando che siano reali. Tuttavia, gli hacker rubano i dati, aumentando il rischio di furto di identità e perdite finanziarie.

Criptominer

Il cryptomining viene utilizzato per hackerare un telefono cellulare installando segretamente un software di mining di criptovalute tramite app dannose o link di phishing. Una volta installato, il crypto miner utilizza la potenza di elaborazione del telefono per estrarre valute digitali. Ciò prosciuga le risorse del dispositivo, causando surriscaldamento, esaurimento della batteria e prestazioni lente. La vittima spesso non se ne accorge, mentre l'hacker trae profitto dalla criptovaluta estratta tramite il dispositivo compromesso.

Trojan di accesso remoto

I Remote Access Trojan (RAT) sono programmi dannosi che gli hacker usano per ottenere un accesso non autorizzato al telefono di una vittima. Questi programmi entrano nel dispositivo quando la vittima scarica un gioco, un'app o un allegato dannoso che sembra legittimo. Una volta installati, i RAT operano segretamente, consentendo agli hacker di spiare le attività, rubare informazioni sensibili e installare malware aggiuntivo.

Ingegneria sociale

L'ingegneria sociale è un'attività informatica in cui gli individui vengono ingannati per divulgare informazioni riservate o concedere l'accesso ai loro telefoni. Gli hacker si spacciano per contatti fidati o figure autorevoli e usano tattiche come il phishing e il pretexting per indurre le vittime a condividere le loro password, PIN o altri dati sensibili. Una volta ottenuti, l'hacker può accedere al telefono della vittima per installare un'app di hacking e utilizzare in modo improprio i dati.

Cavi USB/caricabatterie infetti

Cavi USB o caricabatterie infetti con software dannoso incorporato vengono utilizzati per hackerare i telefoni. Quando il cavo è collegato a un telefono, può distribuire l'applicazione spia e dare accesso al dispositivo. Ciò consente agli hacker di rubare dati, tracciare attività o persino prendere il controllo del telefono da remoto. Questi cavi sembrano identici a quelli normali e possono ingannare la maggior parte degli utenti, ma questo attacco informatico non è così comune.

App Store falsi + App false

App store e app false vengono utilizzati per hackerare i telefoni, inducendo gli utenti a scaricare spyware. Queste piattaforme e app contraffatte imitano quelle legittime e contengono malware nascosti. Una volta installato, il programma nascosto può compromettere la sicurezza del telefono, portando a violazioni dei dati o a controlli non autorizzati del dispositivo.

Come faccio a sapere se il mio telefono è stato hackerato?

Gli hacker potrebbero cercare i metodi più recenti per hackerare il telefono di qualcuno, mentre le aziende cercano di bloccare backdoor e vulnerabilità di sicurezza con ogni aggiornamento.

Utilizzeranno metodi multipli e strumenti sofisticati per accedere al tuo telefono, causando comportamenti e attività insoliti sul tuo dispositivo. Se vuoi capire come contrastare efficacemente questo, sapere come hackerare un telefono da solo può aiutarti a individuare chiari segnali che il tuo telefono è stato violato.

Alcuni segnali che indicano che sei stato hackerato sono:

i. Non riesci ad accedere al tuo ID Apple o al tuo account Google

Non riesci ad accedere al tuo ID Apple o account Google, il che indica che il telefono è stato hackerato. I criminali informatici spesso cambiano le credenziali dell'account per bloccarti e impedirti di recuperare il controllo mentre sfruttano dati e informazioni personali.

ii. Non riesci ad accedere ai tuoi account online

Anche dopo che vari tentativi indicano che il telefono è stato hackerato, non riesci ad accedere ai tuoi account online. Il dispositivo è compromesso perché i criminali informatici modificheranno le password e ti impediranno di accedere agli account.

iii. Ricevi codici 2FA che non hai richiesto

I codici di autenticazione a due fattori (2FA) vengono attivati quando un hacker ottiene l'accesso alle tue credenziali di accesso e cerca di aggirare la sicurezza. Riceverai codici 2FA che non hai richiesto, il che dimostra che qualcuno ha cercato come hackerare un telefono cellulare e sta cercando di accedere ai tuoi account.

iv. Trovi foto e video strani nella tua galleria

Un segno rivelatore di un accesso non autorizzato al tuo telefono è trovare foto e video nella galleria. Hackerare la fotocamera del cellulare di qualcuno è una delle prime cose che gli hacker padroneggiano e usano per prendere il controllo della fotocamera e catturare foto e video senza che tu lo sappia. Questi contenuti multimediali vengono successivamente salvati nel dispositivo.

v. Devi costantemente uscire o chiudere app specifiche

L'hacking delle applicazioni installate sul telefono può causare il comportamento irregolare di alcune app installate e il loro crash improvviso. Noterai che devi chiudere quelle app che compaiono anche senza un'attività costante.

È possibile rimuovere un hacker dal proprio telefono?

Sì, puoi rimuovere un hacker dal tuo telefono utilizzando strumenti software specializzati. Tuttavia, rimuoverli potrebbe non essere sufficiente. Potresti non sapere per quanto tempo il telefono è stato hackerato e quante informazioni e dettagli personali sono stati sfruttati. Gli hacker lavorano rapidamente una volta ottenuto l'accesso e raccolgono tutte le informazioni che cercano senza che tu ne sia a conoscenza.

Come posso rimuovere gli hacker dal mio telefono?

Ora arriva la grande domanda: come rimuovere un hacker dal mio telefono? È qualcosa a cui pensano in molti, ma sapere da dove iniziare può fare la differenza. Ma non preoccuparti, questi passaggi e soluzioni specifici possono aiutarti a rimuovere l'hacker e riprendere il controllo del tuo telefono.

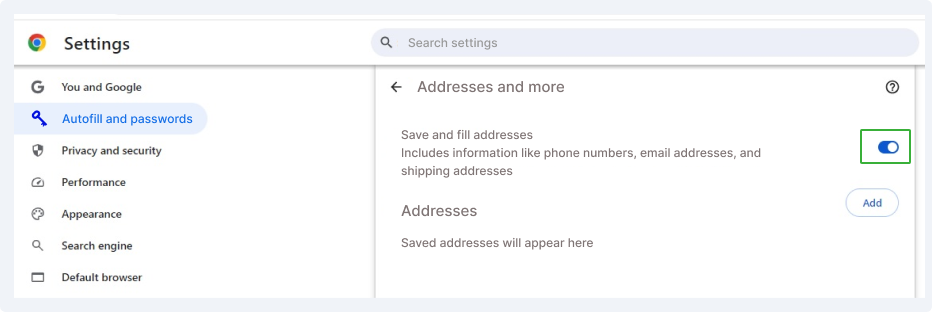

A. Rivedi le autorizzazioni dell'app

La revisione delle autorizzazioni delle app aiuta a rimuovere gli hacker assicurandosi che le app possano accedere solo ai dati e alle funzionalità necessarie. Inizia con l'ottenimento delle autorizzazioni delle app per fare qualsiasi cosa sul dispositivo.

Controllando e modificando regolarmente i permessi, puoi identificare e revocare l'accesso concesso ad app sospette o non necessarie. Ciò riduce il rischio di accesso non autorizzato ai dati e potenziale sfruttamento di malware.

Per rivedere le autorizzazioni delle app, vai su Impostazioni > App > Autorizzazioni > Consentite/Non consentite.

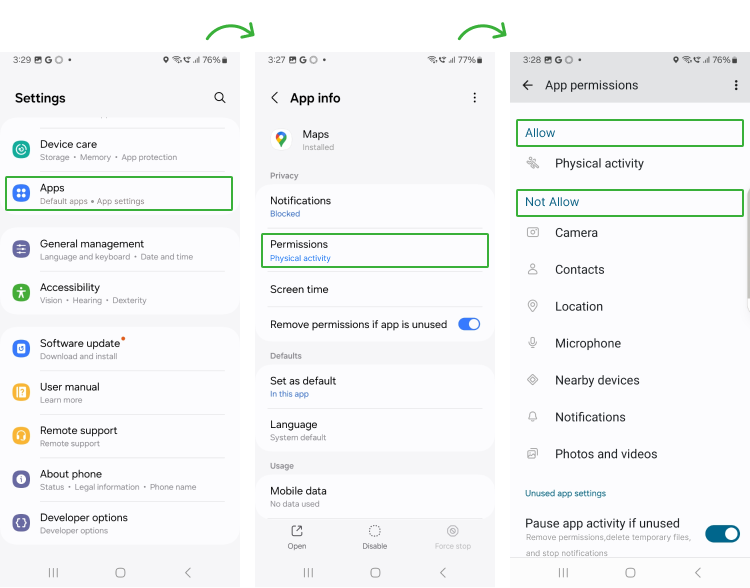

B. Cancella cache

Il software dannoso si infiltra facilmente se apri siti web o link rischiosi. Svuotare regolarmente la cache assicura di rimuovere codice o script potenzialmente dannosi che possono sfruttare le informazioni sensibili immesse nel browser web.

Per cancellare la cache:

Apri Impostazioni Google > Privacy e sicurezza > Elimina cronologia esplorazioni > Elimina dati

C. Rimuovi le app non familiari

Controlla frequentemente le app installate per controllare e rimuovere le app che non ricordi di aver scaricato. Molto probabilmente, queste app sono progettate per installare spyware e hackerare il telefono di qualcuno per rubare dati. La rimozione di queste app ridurrà il rischio di accesso non autorizzato e garantirà la sicurezza del telefono.

D. Rimuovi dispositivi non familiari dal Bluetooth

È noto che i criminali informatici utilizzano il Bluetooth per associarsi ai dispositivi, intercettare dati e sfruttare vulnerabilità. Gli hacker possono accedere a tutte le informazioni memorizzate sul telefono, dai contatti ai messaggi alle e-mail. È meglio disattivare la connessione Bluetooth e rimuovere tutte le connessioni che non riconosci.

E. Utilizzare un antivirus

L'utilizzo di un antivirus popolare rimuove le minacce di hacking rilevando, mettendo in quarantena ed eliminando qualsiasi programma spia dal telefono. Il software antivirus avanzato esegue la scansione di tutti i tipi di malware, virus e app spia e fornisce protezione in tempo reale. È anche il modo più efficace per identificare vulnerabilità, bloccare l'accesso non autorizzato e rimuovere un hacker dal telefono.

F. Rimuovere Jailbreak/Root

Il rooting e il jailbreaking non sono consigliati per nessun telefono in quanto rimuovono le impostazioni di sicurezza predefinite sul dispositivo. Il processo annulla la garanzia del telefono e rende relativamente facile per gli attori malintenzionati hackerare il telefono di qualcuno. I dati nel telefono possono essere facilmente sfruttati e utilizzati in modo improprio, quindi è necessario ripristinare il telefono alle impostazioni di fabbrica.

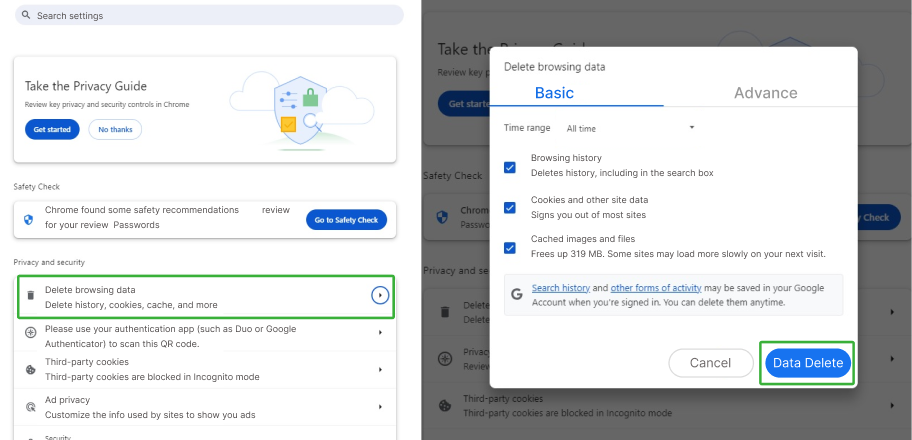

G. Aggiorna il tuo telefono

Gli agenti di minacce digitali tendono a identificare vulnerabilità nelle vecchie versioni software per installare malware. Aggiornare il telefono è essenziale in quanto include patch di sicurezza e correzioni di bug che impediscono l'uso di qualsiasi app di hacking. Controlla sempre il dispositivo per gli aggiornamenti e installali per proteggere il telefono.

Per controllare l'aggiornamento del telefono:

Fare clic su Impostazioni > Aggiornamento software > Scarica e installa > Installa ora

H. Elimina i file sospetti

A volte, scaricare file o applicazioni da fonti inaffidabili installa anche alcuni file sospetti. Questi file possono sembrare discreti, ma contengono malware che possono alterare discretamente la configurazione del sistema, rubare dati e tracciare l'attività. Puoi usare la scansione di sicurezza interna del dispositivo o l'antivirus per identificare ed eliminare questi file.

Come impedire a qualcuno di hackerare il tuo telefono

Il tuo dispositivo non è del tutto immune anche se hai rimosso gli hacker una volta. Gli hacker possono tentare e persino avere successo nell'hackerare di nuovo un telefono. Devi assicurarti che il tuo telefono e i tuoi dati rimangano al sicuro seguendo i suggerimenti di seguito.

I. Cambiare le password ogni pochi mesi

Gli hacker cercano sempre di sfruttare password deboli che non sono state cambiate nel tempo. Uno dei modi migliori per ridurre al minimo le possibilità di hacking è cambiare regolarmente le password. Devi anche impostare una password forte usando una combinazione di lettere, simboli e numeri. Inoltre, devi evitare di usare le stesse password per più account.

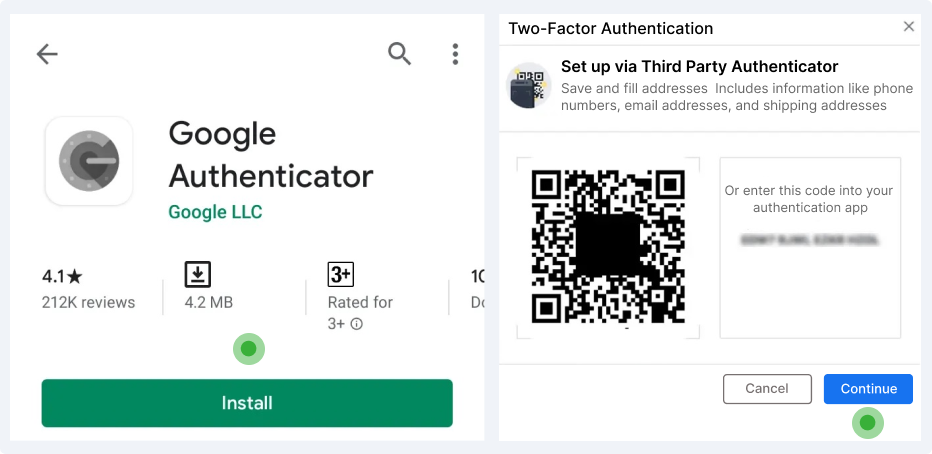

II. Imposta 2FA con un'app di autenticazione

Impostare 2FA con un'app di autenticazione anziché con un numero di telefono offre una sicurezza più solida. Questo metodo evita vulnerabilità come lo scambio di SIM, una tecnica spesso utilizzata per hackerare il numero di cellulare di qualcuno, in cui gli hacker dirottano il numero di telefono per intercettare i codici SMS.

Un'app di autenticazione genera codici sensibili al tempo che vengono memorizzati sul dispositivo, rendendoli più difficili da intercettare o replicare. Ciò riduce il rischio di accesso non autorizzato al telefono o agli account.

Per impostare:

Scarica Google Authenticator da PlayStore > Scansiona il codice QR > Continua

III. Non cliccare su link non familiari

Evita di cliccare su link non familiari, poiché per lo più questi portano a siti Web di phishing rischiosi, download di malware e truffe. Gli hacker mascherano questi link dannosi in e-mail, messaggi e annunci e ti inducono a cliccarci sopra.

Se sei già caduto vittima, imparare come rimuovere un hacker dal tuo telefono può aiutarti a evitare danni. Proteggi il tuo telefono e i tuoi dati sensibili dalla compromissione resistendo alla tentazione di cliccare su link inaffidabili e adottando misure per proteggere il tuo dispositivo.

IV. Evitare siti Web sospetti

A volte puoi cliccare e aprire casualmente un sito web che può sembrare legittimo ma che ospita cookie e script dannosi che possono facilmente infestare il telefono. Gli hacker possono quindi accedere ai file e alle informazioni archiviate sul dispositivo. Per ridurre al minimo i rischi per il tuo telefono e i tuoi dati, devi evitare di navigare su siti web rischiosi e inaffidabili.

V. Utilizzare una VPN

Gli hacker preferiscono utilizzare reti Wi-Fi non protette. Una VPN crittografa la tua connessione Internet e rende difficile per gli hacker intercettarla. Maschera il tuo indirizzo IP e impedisce agli aggressori informatici di tracciare le tue attività online o di prendere di mira il tuo dispositivo. L'utilizzo di una VPN aiuta a proteggere le tue informazioni personali, garantisce una navigazione più sicura e riduce la probabilità di hacking.

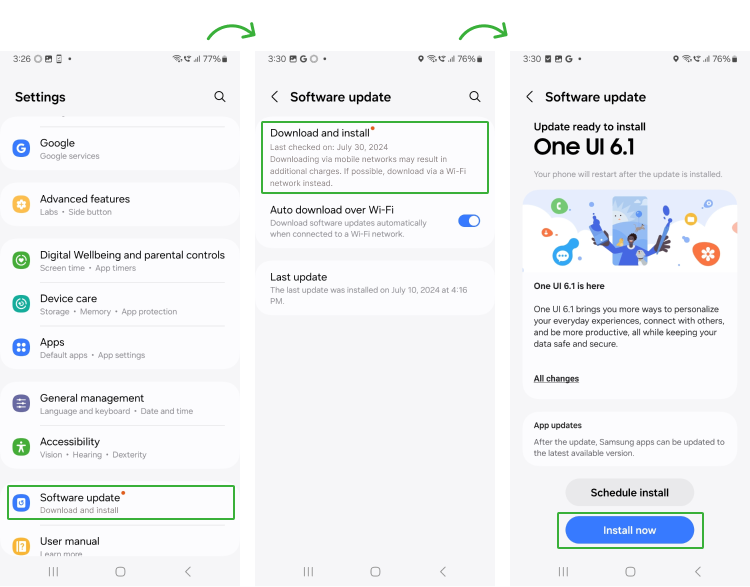

VI. Disabilitare il riempimento automatico della password

Di solito, gli utenti attivano il riempimento automatico su varie app per evitare di inserire i propri dati. Il riempimento automatico salva persino i dati sensibili e le password che inserisci, rendendo il dispositivo vulnerabile se un hacker vi accede.

Se compromessi, gli hacker possono facilmente accedere ai tuoi account, modificare le tue password e rubare dati. Disattivare il riempimento automatico delle password impedisce agli hacker di accedere senza autorizzazione alle tue credenziali salvate.

Ecco come disattivare il riempimento automatico per Chrome:

Apri Impostazioni Chrome > Indirizzi > Disattiva Compilazione automatica moduli.